Migrazione Domain Controller Windows Server 2003 a Windows Server 2012 – Parte 1

Con l’uscita di Windows Server 2012 molte infrastrutture prenderanno la decisione di aggiornare i propri Domain Controller per poter trarre vantaggio dalle numerose funzionalità che sono state introdotte rispetto a Windows Server 2003 che rappresenta la versione di sistema operativo più datata da cui è ancora possibile eseguire la migrazione.

In questo articolo verranno analizzate le problematiche relative all’aggiornamento di un’infrastruttura Active Directory basata su Domain Controller Windows Server 2003 affinché si possano introdurre Domain Controller Windows Server 2012.

In particolare si analizzerà nel dettaglio lo scenario in cui si desidera dismettere un Domain Controller Windows Server 2003 rimuovendolo completamente dall’infrastruttura Active Directory per sostituirlo con un Domain Controller Windows Server 2012.

Data la complessità dell'argomento si è scelto di dividerlo in più articoli. Ecco la prima parte!

Novità in Active Directory

Rispetto a Windows Server 2003, nelle successive versioni di sistemi operativi, sono state introdotte diverse novità, anche in ambito Active Directory . Le sintetizzo nella seguente tabella.

|

Sistema operativo |

Funzionalità |

Requisiti |

|

Windows Server 2008 |

· Supporto per la replica del SYSVOL (System Volume) tramite DFS (Distributed File System) che garantisce una replica più robusta e dettagliata · Supporto per Advanced Encryption Standard (AES 128 e AES 256) per il protocollo Kerberos · Informazioni sull’ultimo logon interattivo · Fine-grained password policies · Personal Virtual Desktops |

Livello funzionale di dominio |

|

Windows Server 2008 R2 |

· Memorizzazione nel token kerberos utente delle informazioni circa il tipo di autenticazione. · Supporto ai Managed Service Accounts |

Livello funzionale di dominio Windows Server 2008 |

|

Windows Server 2008 R2 |

· Active Directory Recycle Bin |

Livello funzionale di foresta |

|

Windows Server 2012 |

· Kerberos armoring · Supporto da parte del KDC claim e compound authentication |

Livello funzionale di dominio Windows Server 2012 |

Per ulteriori informazioni circa le novità in Active Directory legate ai nuovi livelli funzionali si veda Understanding Active Directory Domain Services (AD DS) Functional Levels.

Vi sono inoltre anche una serie di novità riguardanti la gestione di Active Directory, quindi non correlate alle modifiche apportate al Directory Service, che sono state introdotte nelle versioni del sistema operativo successive a Windows Server 2003.

|

Funzionalità introdotte in Windows Server 2008 |

|

· Active Directory Domain Services auditing mediante l’introduzione della sottocategoria di policies di audit Directory Service Changes · Read-Only Domain Controllers · Restartable Active Directory Domain Services che consente di eseguire tasks come offline defragmentation, aggiornamenti del Domain Controller senza riavviare il sistema · Database Mounting Tool (Dsamain.exe) che consente di migliorare il processo di recovery visualizzando e confrontando i dati presenti in backup eseguiti in tempi diversi in modo da decidere quale ripristinare · Gestione degli Owner Rights · Nuovo formato ADMX e nuove funzionalità per gli Administrative template files · Starter Group Policy objects · Commenti per GPOs e policy settings · Network Location Awareness · Group Policy Preferences |

Per ulteriori informazioni sulle funzionalità inerenti ad Active Directory introdotte in Windows Server 2008 si vedano:

· Changes in Functionality from Windows Server 2003 with SP1 to Windows Server 2008

· What's New in AD DS in Windows Server 2008

· Group Policy - Windows Server 2008

· Information about new Group Policy preferences in Windows Server 2008

|

Funzionalità introdotte in Windows Server 2008 R2 |

|

· Modulo di Active Directory e cmdlets per Windows PowerShell · Active Directory Administrative Center · Active Directory Best Practices Analyzer · Active Directory Web Services · Offline domain join · Bridgehead Server Selection per bilanciare il carico delle connessione sui Domain Controller · Windows PowerShell Cmdlets per Group Policy · Group Policy Preferences per Risparmio Energetico, Gestione Tasks e Internet Explorer 8 |

Per ulteriori informazioni sulle funzionalità inerenti ad Active Directory introdotte in Windows Server 2008 R2 si vedano:

· What's New in Active Directory Domain Services in Windows Server 2008 R2

· What's New in Group Policy in Windows Server 2008 R2 and Windows 7

|

Funzionalità introdotte in Windows Server 2012 |

|

· Supporto per Domain Controller virtuali e cloning di Domain Controller virtuali · Semplificazione e integrazione con Server manager e PowerShell del wizard di promozione del Domain Controller · Dynamic Access Control · Interfaccia utente per Active Directory Recycle Bin · Interfaccia utente per Fine-Grained Password Policy · Windows PowerShell History Viewer · Active Directory Replication e Topology Windows PowerShell cmdlets · Active Directory Based Activation (AD BA) · Group Managed Service Accounts (gMSA) · Remote Group Policy Update · Group Policy infrastructure status · Group Policy Preferences per Internet Explorer 10 · Group Policy settings per Internet Explorer 10 |

Per ulteriori informazioni sulle funzionalità inerenti ad Active Directory introdotte in Windows Server 2012 si vedano:

· What's New in Active Directory Domain Services (AD DS) in Windows server 2012

· What's New in Group Policy in Windows Server 2012 and Windows 8

Prerequisti per l’aggiunta di un Domain controller Windows Server 2012

Per quanto riguarda i prerequisiti d’installazione di un Domain Controller Windows Server 2012 valgono i seguenti:

· Almeno 512 MB di RAM

· Almeno 32 GB di spazio libero su disco

· Risoluzione video 800 x 600 o superiore

· I seguenti sistemi operativi client sono supportati come membri di un dominio con DC Windows Server 2012: Windows 8, Windows 7, Windows Vista, Windows XP

· I seguenti sistemi operativi server sono supportati come membri di un dominio con DC Windows Server 2012, Windows Server 2008 R2, Windows Server 2008, Windows Server 2003 R2, Windows Server 2003

· Per aggiungere un DC Windows Server 2012 è necessario che il livello funzionale della foresta sia Windows Server 2003 o successivo (questo significa che i DC devono essere Windows Server 2003 o successivi).

Per ulteriori informazioni si veda Upgrade Domain Controllers to Windows Server 2012.

Operazioni preliminari per la migrazione di un Domain Controller Windows Server 2003

Di seguito faremo rifermento ad un’infrastruttura in cui è presente un DC con Windows Server 2003 R2 VMDC2003 che verrà sostituito con un DC con Windows Server 2012 VMDC2012.

Prima di iniziare la procedura di migrazione creare un backup di Active Directory, quindi eseguire sul server Windows Server 2012 i seguenti passaggi:

1. Installazione del sistema operativo Windows Server 2012.

2. Impostazione del nome computer (nell’esempio VMDC2012).

3. Impostazione dell’indirizzo IP fisso (nell’esempio 10.10.0.12/24).

4. Impostazione del DNS primario con l’IP del DC del dominio (nell’esempio 10.10.0.11).

5. Join del server al dominio.

Aggiunta del ruolo Servizi di dominio di Active Directory

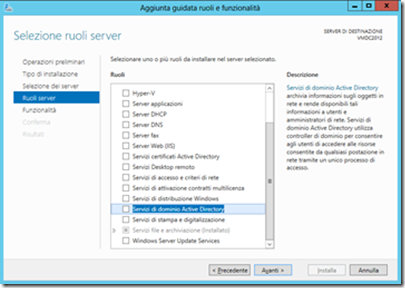

Una volta che il server con Windows Server 2012 (VMDC2012 nell’esempio) è stato reso membro del dominio è possibile iniziare la procedura di promozione a Domani Controller aggiungendo tramite Server Manager il ruoloServizi di dominio di Active Directory.

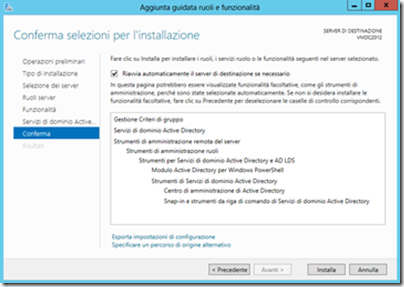

L’installazione del ruolo aggiungerà gli strumenti per l’amministrazione di Active Directory tramite interfaccia grafica e riga di comando oltre al Centro di Amministrazione di Active Directory, il Modulo Active Directory per PowerShell e lo snap-in Gestione Criteri di gruppo. Per velocizzare la procedura d’installazione è possibile consentire il riavvio automatico del server al termine dell’installazione del ruolo se necessario.

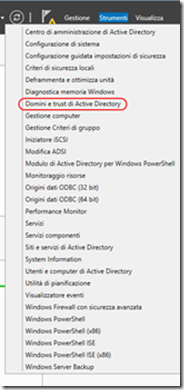

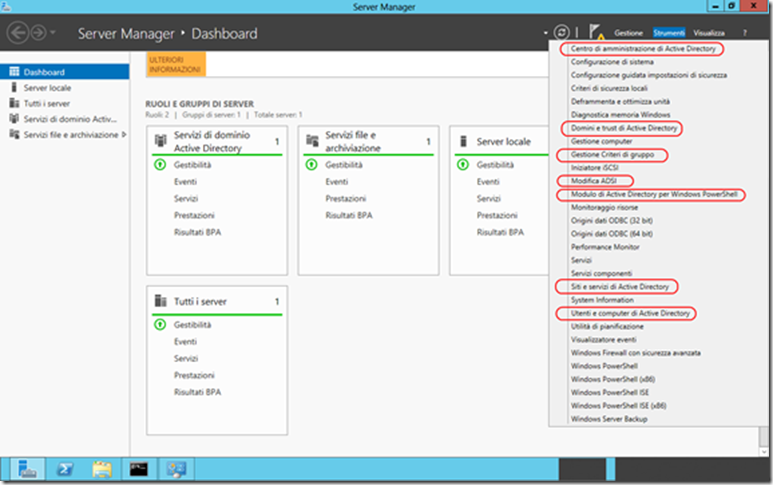

Il ruolo Servizi di dominio di Active Directory rende disponibile gli strumenti di amministrazione di Active Directory che vengono resi disponibili tramite l’interfaccia del Server Manager.

Per quanto riguarda l’utilizzo del Modulo Active Directory per PowerShell occorre precisare che è possibile utilizzarlo anche per gestire infrastrutture in cui vi siano solo Domain Controller con sistema operativo Windows Server 2008 e Windows Server 2003, ma dal momento che l’interazione avviene mediante l’Active Directory Web Services (ADWS), che è presente solo su Windows Server 2008 R2 e successivi, occorre installare almeno su di un Domain Controller l’Active Directory Management Gateway Service (Active Directory Web Service for Windows Server 2003 and Windows Server 2008).

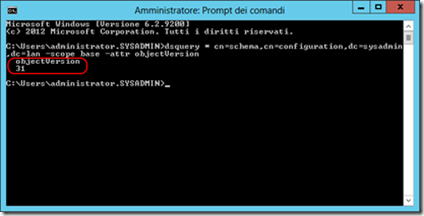

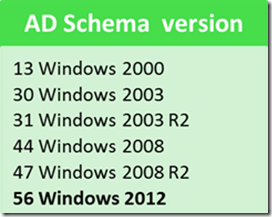

Autenticandosi sul server, ad esempio, con le credenziali di Amministratore di dominio sarà possibile già gestire quindi l’Active Directory sebbene il server sia al momento solo un server membro e nessuna modifica sia ancora stata apportata ad Active Directory. Infatti se utilizziamo dsquery per ricavare la versione dello schema possiamo verificare che è ancora Windows Server 2003 R2.

dsquery * cn=schema,cn=configuration,dc=sysadmin,dc=lan -scope base -attr objectVersion

In alternativa sarebbe possibile utilizzare il seguente commando PowerShell, ma occorre installare prima sul server VMDC2003 l’Active Directory Management Gateway Service come spiegato precedentemente.

Get-ADObject -Server VMDC2003 -Identity "cn=Schema,cn=Configuration, dc=sysadmin,dc=lan" -Properties * | Select objectVersion

Promozione a Domain Controller in Windows Server 2012

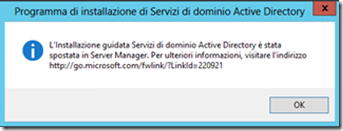

|

In Windows Server 2012 la promozione a Domain Controller viene eseguita tramite il Server Manager e non più tramite Dcpromo.exe che da questa versione risulta deprecato e se avviato visualizza un messaggio di avvertimento che indirizza l’utente ad utilizzare Server Manager. |

|

Dcpromo.exe risulta ancora utilizzabile per la promozione al dominio tramite un file di risposte (Dcpromo.exe /unattend:nomefile) per preservare eventuali automazioni e consentirne la migrazione tramite script PowerShell, ma occorre tenere conto che la classificazione del tool come deprecato implica che nelle future versioni del sistema operativo non verrà più reso disponibile.

Il motivo per cui il wizard del Dcpromo per la promozione di un Domain Controller è stato abbandonato è che in Windows Server 2012 l’attività di promozione del Domain Controller è stata completamente rivista con l’obbiettivo di automatizzare il più possibile il processo che ora esegue automaticamente Adprep e una serie di controlli per garantire il buon esito dell’operazione.

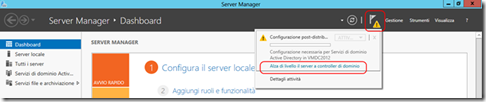

Dopo aver installato i Servizi di dominio di Active Directory Server manager segnalerà la necessità di eseguire l’innalzamento a Domain Controller come configurazione post distribuzione.

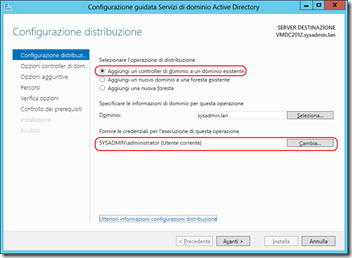

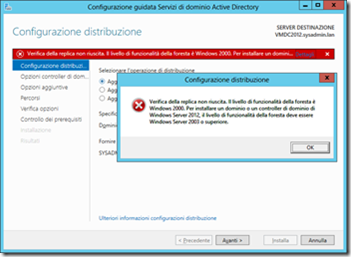

Configurazione della distribuzione

Per aggiungere un Domain Controller Windows Server 2012 ad un dominio sono richiesti i seguenti prerequisiti:

· Livello funzionale foresta Windows Server 2003 o superiore

· Utilizzare un account che abbia i privilegi di Enterprise Admin, Schema Admin e Domain Admins

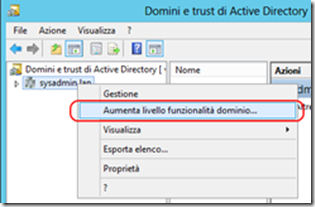

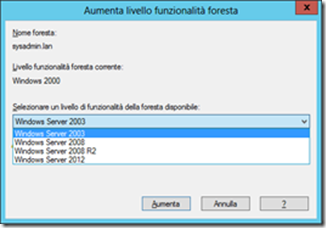

Tali prerequisiti verranno controllati durante le fasi inziali della promozione a Domain Controller e nel caso non siano rispettati verrà impedita l’esecuzione dell’operazione. Per quanto riguarda l’innalzamento dei livelli funzionali di dominio e foresta, grazie al fatto che i Servizi di dominio di Active Directory sono presenti, possono essere eseguiti direttamente dal server Windows Server 2012 tramite il tool Domini e trust di Active Directory.

Nell’infrastruttura di esempio dal momento che vi è un solo Domain Controller con Windows Server 2003 R2 (VMDC2003) il massimo livello funzionale che si può impostare sia per il dominio che per la foresta è Windows Server 2003.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

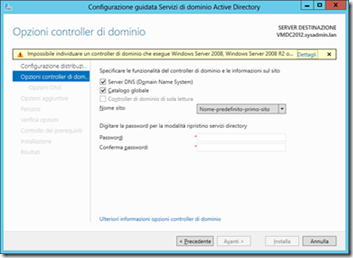

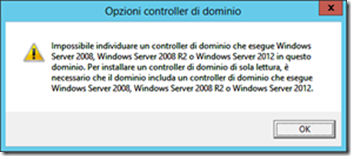

Opzioni controller di dominio

Il secondo step del wizard di promozione a Domain Controller propone per default l’installazione del server DNS e dell’impostazione del nuovo Domain Controller con Global Catalog (in modo da garantire alta disponibilità in ambienti distribuiti), suggerisce il sito in cui inserire il nuovo Domain Controller (in base alla subnet più corretta) e richiede la password per la modalità di rispristino di Active Directory (DSRM Directory Services Restore Mode)

A partire da Windows Server 2008 è possibile sincronizzare la password del DSRM Administrator con quella di un account di dominio, per informazioni a riguardo si veda la KB961320 A feature is available for Windows Server 2008 that lets you synchronize the DSRM Administrator password with a domain user account).

Dal momento che nell’infrastruttura di esempio non esistono Domain Controller Windows Server 2008 o successivi non è possibile creare o aggiungere Read-Only Domain Controllers e infatti la voce relativa risulta disabilitata.

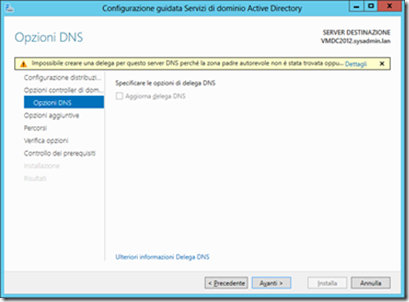

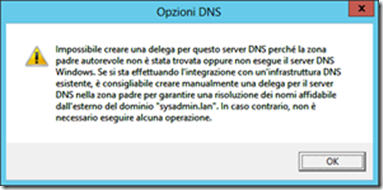

Opzioni DNS

Il wizard prosegue con la configurazione delle opzioni DNS, nel caso dell’infrastruttura di esempio segnala l’impossibilità di creare una delega per il server DNS in quanto non esiste la zona padre autorevole per il dominio, questo significa che host in altri domini o su Internet non riusciranno a risolvere le query del nome DNS per gli host nel dominio locale. Dal momento che lo scenario di esempio non presenta la necessità di risoluzioni di query DNS da parte di domini esterni il messaggio d’avviso può essere ignorato, per maggiori informazioni si veda Known Issues for Installing and Removing AD DS.

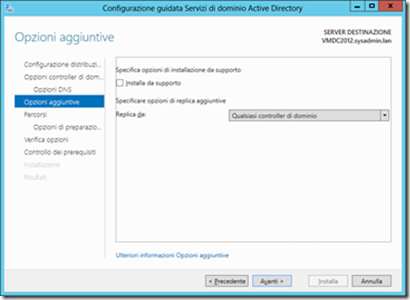

Opzioni aggiuntive

Nel quarto passaggio il wizard consente di specificare le configurazioni inerenti la replica, che per default viene impostata per utilizzare un qualunque controller di dominio come origine di replica. Sempre in questa fase è possibile decidere di installare il controller di dominio usando i supporti di backup che devono essere stati creati con Windows Server Backup o Ntdsutil.exe esclusivamente da un altro computer Windows Server 2012, in ogni caso questa opzione non è di nostro interesse dal momento che stiamo analizzando lo scenario di una migrazione.

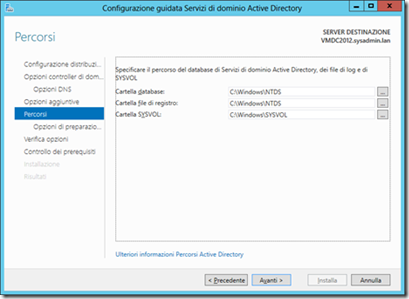

Percorsi

Nel quinto step vengono richiesti i path per il database di Servizi di dominio Active Directory, i registri delle transazioni del database e la condivisione SYSVOL (per impostazione predefinita sono sempre impostati in %SystemRoot%).

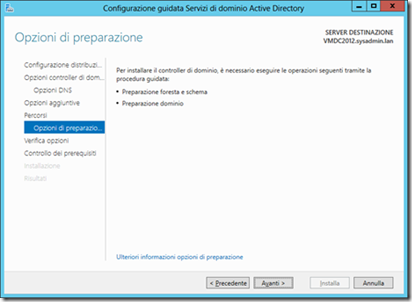

Opzioni di preparazione

Nel passaggio successivo il wizard controlla che le credenziali abbiano i diritti necessari per eseguire Adprep, infatti dal momento che si sta aggiungendo il primo controller di dominio Windows Server 2012 ad una foresta esistente verrà eseguito Adprep /forestprep, che richiede i diritti Enterprise Admins, Schema Admins e Domain Admins nel dominio che il Domain Controller col ruolo di Schema Master. Inoltre poiché si sta anche aggiungendo il primo controller di dominio Windows Server 2012 ad un dominio esistente sarà eseguito Adprep /domainprep, che richiede i diritti di Domain Admins sul dominio su cui si esegue il comando. Per ulteriori informazioni sull’integrazione di Adprep si vedaWhat's New in Active Directory Domain Services Installation and Removal.

Verifica opzioni

La fase di raccolta delle informazioni di configurazione del wizard termina con la verifica delle opzioni dove è anche possibile visualizzare lo script Powershell generato.

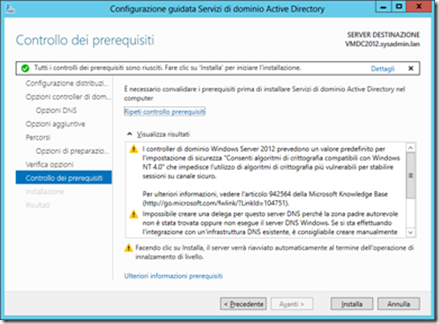

Controllo dei prerequisiti

L’ultima fase del wizard è il controllo dei prequisiti per la promozione a Domain Controller del server, tale controllo prevede l’utilizzo di chiamate WMI, queste potrebbero avere esito negativo se bloccate dalle regole del firewall restituendo un errore di server RPC non disponibile.

Nel caso dell’infrastruttura di esempio vengono visualizzati i seguenti avvisi:

· Impossibile creare o aggiornare la delega DNS di cui abbiamo spiegato le ragioni precedentemente.

· I controller di dominio Windows Server 2012 prevedono un valore predefinito per l'impostazione “Consenti algoritmi di crittografia compatibili con Windows NT 4.0” che impedisce l'utilizzo di algoritmi di crittografia più vulnerabili per stabilire sessioni su canale sicuro. Questo avviso indica sostanzialmente che se un computer basato su Windows NT 4.0 tenta di utilizzare il servizio NETLOGON per stabilire un canale sicuro per un controller di dominio basato su Windows Server 2012, l'operazione potrebbe non andare a buon fine. In realtà questo comportamento vale, in generale, con Domain Controller Windows Server 2008 e successivi, per maggiori informazioni si veda la KB 942564 The Net Logon service on Windows Server 2008 and on Windows Server 2008 R2 domain controllers does not allow the use of older cryptography algorithms that are compatible with Windows NT 4.0 by default.

Selezionando Installa verrà avviata la promozione a Domain Controller del server che verrà riavviato automaticamente al termine se come nell’esempio era stata selezionata l’opzione per il riavvio automatico.

Per informazioni sui controlli dei prerequisiti che vengono eseguiti si veda AD DS Simplified Administration, mentre per ulteriori approfondimenti sulla procedura d’installazione di una Domain Controller Windows Server 2012 si vedano i seguenti:

· AD DS Installation and Removal Wizard Page Descriptions

· Upgrade Domain Controllers to Windows Server 2012

· Windows Server 2012: Changes Made by Adprep.exe

· Step-by-Step Guide for Setting Up Windows Server 2012 Domain Controller

· Introducing the first Windows Server 2012 Domain Controller (Part 1 of 2)

· Introducing the first Windows Server 2012 Domain Controller (Part 2 of 2)

Verifica della promozione del Domain Controller

Al termine dell’installazione occorre verificare che la promozione del Domain Controller è avvenuta correttamente, di seguito riporto alcuni controlli da eseguire sul nuovo Domain Controller Windows Server 2012 (VMDC2012 nell’esempio).

Prima di eseguire i test attendere l’esecuzione della replica tra i Domain Controller (la durata del processo di replica dipende dalla velocità di connessione tra Domain Controller, ma 15 minuti dovrebbero essere sufficienti come indicato nel seguente Managing Domain Controllers with Active Directory Directory Services - Installing and Removing Active Directory - Domain Connectivity).

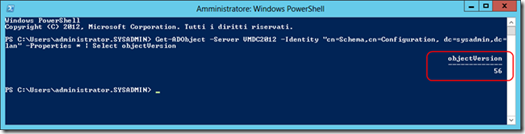

Verifica dell’aggiornamento dello schema di Active Directory

Per controllare che lo schema di Active Directory sia stato portato alla versione 56 è possibile utilizzare il comando PowerShell visto precedentemente:

Get-ADObject -Identity "cn=Schema,cn=Configuration, dc=sysadmin,dc=lan" -Properties * | Select objectVersion

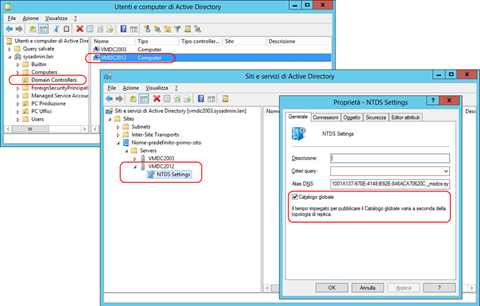

Verifica della registrazione del Domain Controller in Active Directory

Per verificare che il nuovo Domain Controller sia stato registrato correttamente in Active Directory e sia impostato come Global Catalog è possibile utilizzare i tool Utenti e computer di Active Directory e Siti e servizi di Active Directory.

Inoltre è possibile usare i seguenti comandi (a riguardo si veda Dcdiag e Verify Global Catalog Readiness):

dcdiag /test:MachineAccount

nltest /server:VMDC2012 /dsgetdc:sysadmin.lan

Verifica degli eventi registrati nell’EventViewer

Se la procedura di promozione è andata a buon fine dovrebbero essere presenti i seguenti eventi:

· Registro Directory Services - Evento d’informazioni ActiveDirectory_DomainService 1000

· Registro Directory Services - Evento d’informazioni ActiveDirectory_DomainService 1394

· Registro DNS Server - Evento d’informazioni DNS-Server-Service 4 seguito dall’Evento d’informazioni DNS-Server-Service 2

· Registro File Replication Service - Evento d’avviso NtFrs 13508 seguito dall’Evento d’avviso NtFrs 13508

· Registro Servizi Web Active Directory - Evento d’informazione ADWS 1004

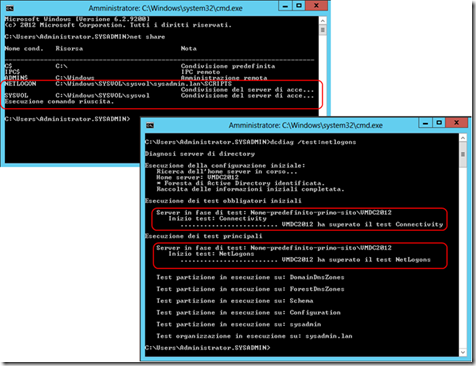

Verifica dell’esistenza delle share NETLOGON e SYSVOL

Per verificare che le share NETLOGON e SYSVOL esistono e operano correttamente è possibile usare il comando Net share e il tool a riga di comando Dcdiag:

net share

dcdiag /test:frssysvol

dcdiag /test:netlogons

Per informazioni sulle share SYSVOL e NETLOGON si veda Sysvol and netlogon share importance in Active Directory.

Verifica del servizio DNS

Per verificare che il buon funzionamento del servizio DNS è possibile usare i seguenti comandi che oltre a testare le funzionalità di base del DNS controllano anche che la registrazione dinamica dei record DNS in Active Directory sia attiva, che il Domain Controller possa registrare i suoi Locator DNS record e che i record A, CNAME e SRV siano registrati correttamente e (per maggiori informazioni si veda Dcdiag):

dcdiag /test:DNS /DnsDynamicUpdate

dcdiag /test:RegisterInDNS /DnsDomain:%USERDNSDOMAIN%

dcdiag /test:DNS /DnsRecordRegistration

Per eseguire il test completo della funzionalità del DNS utilizzare il comando

dcdiag /test:dns

Verifica della replica

Per verificare il buon funzionamento della replica è possibile utilizzare i seguenti comandi che restituiscono informazioni circa l’esito della stessa tramite i tool a riga di comando Repadmin e Dcdiag:

repadmin /showreps

dcdiag /test:Replications

dcdiag /test:VerifyReplicas

Per il controllo della replica è disponibile il tool Active Directory Replication Status Tool (per maggiori informazioni si veda Active Directory Replication Status Tool (ADREPLSTATUS) Resources Page)

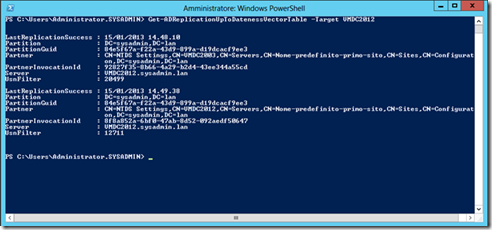

E’ possibile anche utilizzare PowerShell per ricavare informazioni, infatti in Windows Server 2012 sono stati aggiunti alcuni nuovi cmdlet tra cui Get-ADReplicationUpToDatenessVectorTable che restituisce informazioni circa l’ultima replica eseguita e il valore dell’Update Sequence Number (USN):

Get-ADReplicationUpToDatenessVectorTable -Target VMDC2012

Mediante il cmdlet Get-ADReplicationFailure è invece possibile verificare se sono avvenuti errori durante la replica:

Get-ADReplicationFailure -Target VMDC2012

Verifica dei ruoli Flexible Single Master Operations

Per verificare il funzionamento dei ruoli FSMO (Flexible Single Master Operations), che nell’infrastruttura di esempio sono ancora detenuti dal Domain Controller Windows Server 2003, è possibile utilizzare i tool a riga di comandoNetdom query e Dcdiag:

netdom /query fsmo

dcdiag /test:knowsofroleholders

dcdiag /test:fsmocheck

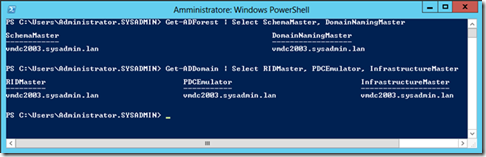

In alternativa è possibile usare PowerShell per ottenere i ruoli operations master a livello di foresta tramite il cmdletGet-ADForest e i ruoli operations master a livello di dominio tramite il cmdlet Get-ADDomain:

Get-ADForest | Select SchemaMaster, DomainNamingMaster

Get-ADDomain | Select RIDMaster, PDCEmulator, InfrastructureMaster

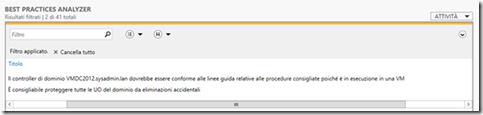

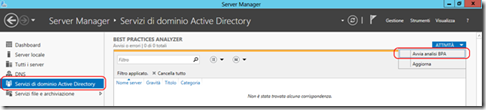

Esecuzione del best practies analyzer

Come ultima verifica è consigliabile eseguire l’analisi tramite il Best Practies Analyzer (BPA) dei Servizi di dominio Active Directory sul nuovo Domain Controller (VMDC2012 nell’esempio) disponibile all’interno del Server Manager.

La verifica non dovrebbe segnalare alcun warning tranne la possibilità di proteggere le OU da eliminazioni accidentali e nel caso in cui il nuovo Domain Controller sia stato installato in macchina virtuale (come nell’esempio), la necessità di seguire le best practies relative (a riguardo si veda AD DS: This domain controller should comply with the recommended best practices guidelines because it is running on a VM).